In 2017 standen zahlreiche Produktionsanlagen nach Cyberangriffen still. Industrial Security, die Sicherheit von Produktionsanlagen, bekam seither eine neue Bedeutung. CSPi und RadarServices präsentieren auf der Industriemesse Hannover in Halle 6, Stand C16 ihre neue und umfassende Cyber Security Solution in diesem Bereich. Vom 23. bis 27. April ist der europäische Marktführer für kontinuierliches IT und OT Security Monitoring der zentrale Anlaufpunkt im eigens für Industrial Security angelegten Bereich auf der Weltleitmesse der Industrie.

Industrial Security: Die großen Herausforderungen

Akute Bedrohungslage

2017 stand die Welt Kopf. Mehrere Cyberattacken verursachten Schäden in Milliardenhöhe. Weltmarktführer und globale Logistikriesen wurden erstmals auf Sicherheitslücken in ihren Systemen und auf die Anfälligkeit ihrer Operational Technology (OT) aufmerksam. NotPetya und Petya, WannaCry und die Industroyer-Malware haben gezeigt, dass keine Branche gegen schwerwiegende Angriffe immun ist.

Die Behebung von bekannten IT-Sicherheitslücken sollte ein Standardverfahren in Unternehmen sein – ist es aber oftmals nicht. Die Abläufe zwischen IT Security und IT Operations funktionieren nicht immer reibungslos. Ob und wann gepatcht wird, wird keiner Kontrolle unterzogen. Und dann passiert es: Malware breitet sich in Minutenschnelle in der ganzen Welt aus, Geschäftsprozesse kommen zum Stillstand und Unternehmen finden sich über Nacht im Fokus der internationalen Berichterstattung. Es „brennt“ von jetzt auf gleich in einem ungekannten Ausmaß.

Beim Patchen von industrieller Steuerungssoftware kommt ein erschwerender Faktor hinzu: Systeme müssen 24/7 laufen, sie können nicht neu gestartet werden. Einspielen von Updates: unmöglich! Resultat: stark veraltete Steuerungssoftware!

OT im Schatten der IT – wer ist für die OT-Sicherheit verantwortlich?

Die Wichtigkeit eines Chief Information Security Officers ist in großen Organisationen über die letzten Jahre angekommen, seine Rolle ist definiert und organisatorisch verankert. Anders im Bereich OT: In kaum einem Unternehmen ist die Rolle eines Sicherheitsverantwortlichen vorhanden. IT- und OT-Sicherheit entwickeln sich zudem in ganz unterschiedlichem Tempo: Lösungen und Angebot für die IT sind zahlreich, für die OT sind die Anbieter weltweit an einer Hand abzuzählen. Und: OT und IT laufen nebeneinander. Das bedeutet: unterschiedliche Prozesse, Standards und Prioritäten. Sicherheitssysteme im OT-Bereich schützen primär Abläufe und vermeiden kritische Zwischenfälle oder gewährleisten Notstromreserven im Rahmen der physischen Sicherheit.

Der IT-Bereich hat tendenziell wenig Erfahrung mit den teils Jahrzehnte alten, industriellen Systemen. Der IT-Einfluss im OT-Bereich war lange gering, erst „Industrie 4.0“ hat einen Umbruch eingeleitet: Automatisierungsprozesse im OT-Bereich wurden durch den Einsatz von IT-Entwicklungen und Verbindungen zur IT vorangetrieben. OT und IT sind nun hochgradig miteinander vernetzt, kommunizieren ständig miteinander und Arbeitsprozesse greifen nahtlos ineinander. Anlagenführer überwachen und steuern aus der Ferne, eingebettete Systeme kommunizieren selbstständig miteinander, Planungssysteme aus der Cloud berechnen Auftragsschritte und Maschinenbelegungen, Wartungspersonal greift weltweit zu und führt Konfigurationsänderungen aus. Und die Sicherheit? Hinkt hinterher.

Risikoszenarien in der komplexen OT-Welt

Die Einfallstore für Angreifer sind zahlreich. Drei Beispiele verdeutlichen die vielfältigen Möglichkeiten, die einem Angreifer zur Verfügung stehen:

Angreifer schleusen Schadprogramme ein und blockieren die gesamte Produktion und Logistik. Produktions- und Auslastungsdaten werden eingesehen, Anwendungs- und Systemdaten manipuliert. Im schlimmsten Fall richtet eine lahmgelegte oder fehlgesteuerte Maschine physischen Schaden in ihrem Umfeld an.

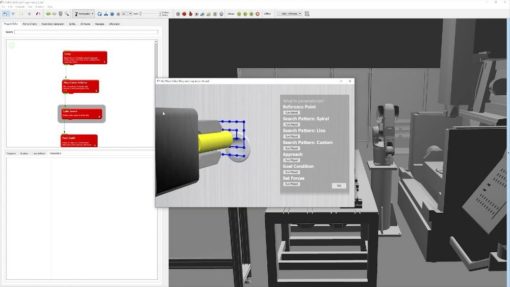

Befehle an Industrieroboter werden über eingebettete Systeme gegeben, welche in der Regel an eine speicher-programmierbare Steuerung angeschlossen sind. Die Steuerungskomponenten sind mit dem Internet verbunden. Ein Angreifer kann so Anwendungs- und Systemdaten auslesen, Datenpakete installieren und in weiterer Folge Fertigungslinien und verbundene Systeme bis hin zur gesamten Unternehmens-IT sabotieren.

Via Social Engineering nutzen und beeinflussen Angreifer menschliche Verhaltensweisen, um an Daten zu gelangen, Schutzmaßnahmen zu umgehen oder Schadcode auf deren Computern zu installieren. Sie erreichen so ihr Ziel, sich ungestört im Unternehmensnetzwerk aufzuhalten und gelangen bis in das Produktionsnetz.

Die OT sichern: Das sind die Aufgaben

Strukturen etablieren, Strategien vereinheitlichen

Die Vernetzung von IT und OT setzt sich mehr und mehr fort. Für die IT- und OT-Sicherheit gilt der gleiche Grundsatz: Strategien und Strukturen im IT- und OT-Bereich müssen vereinheitlicht und Prozesse harmonisiert werden.

Getrennte Aufgaben müssen aufgehoben und Datensilos aufgelöst werden. Angreifer betreiben monatelange Vorbereitungen und halten sich im Netzwerk auf. Ihr sukzessives Durchsuchen und Durchdringen eines Netzwerkes und all seiner Komponenten hinterlässt Spuren, die bei einem kontinuierlichen IT- und OT-Security Monitoring auffallen. Angreifer werden gestoppt bevor sie ihr Ziel – in diesem Fall die Steuerungssysteme von Produktionsanlagen – erreichen.

Eine gemeinsame IT- und OT-Analyseplattform, Ergebnisaufbereitung und Reporting für sämtliche Stakeholder im Unternehmen, unter anderem Security Teams, Operations und das Unternehmensmanagement, führen zu besonders spürbaren Prozessvereinfachungen.

Ein OT-Frühwarnsystem einrichten

Angriffe können nicht verhindert werden. Je mehr ein Unternehmen den Fokus auf das zeitnahe Erkennen von tatsächlichen IT-Risiken statt auf die Abwehr ‚fiktiver‘ Gefahren richtet, desto effizienter und zielgerichteter setzt es seine Ressourcen ein und desto mehr Schaden begrenzt es im Angriffsfall.

Diese Herangehensweise erfordert kontinuierliche OT-Sicherheitsüberwachung und strukturierte Prozesse. Die benötigte Technologie umfasst OT-Risikoerkennungsmodule in den Bereichen Netzwerkverkehr-Analyse (Industrial Network & Behaviour Analysis), Logdaten-Analyse (Industrial System Log Collection & Analysis) und Schwachstellenanalyse für ausgewählte Bereiche (Selective Vulnerability Management & Assessment). Die Ergebnisse aus diesen Risikoerkennungsmodulen müssen mit einer Advanced Correlation Engine korreliert und cross-korreliert werden. Die umfassende Ergebniskorrelation ist unter anderem die Voraussetzung zur Erkennung von verdächtigen Verhaltensweisen versteckter oder noch nicht bekannter Angriffsformen. Die Analyseergebnisse müssen in weiterer Folge von Experten analysiert, bewertet und priorisiert werden.

Zugang zu Expertenwissen schaffen

Machine Learning ist auch im Bereich IT- und OT-Sicherheit ein entscheidender Trend. Nach derzeitigem Status quo ist die menschliche Analysefähigkeit jedoch noch nicht ersetzbar. Automatisiert gesammelte sicherheitsrelevante Informationen müssen von Experten analysiert, bewertet und priorisiert werden. Das ist die Basis für die Einleitung der richtigen Gegenmaßnahmen. Auch die Automatismen für die Risikoanalysesoftware müssen ständig anhand neuester Informationen und Erkenntnisse weiterentwickelt und Policies und Regeln innerhalb der Risikoerkennungsmodule und des Advanced Correlation Engines angepasst werden.

Experten-Know-how ist das Eine. Die Erkenntnisse über die tagesaktuelle Sicherheitslage müssen zentral und in Form von detaillierten und verständlichen Berichten und Statistiken sowohl für die internen Security Teams als auch für das Unternehmensmanagement präsentiert werden. Informationen müssen auf die ganz wesentlichen Vorkommnisse konzentriert werden, um die Behebung vollkommen auf das tatsächlich Wichtige zu konzentrieren. In dringenden Fällen müssen Alarmierungen bei den jeweils richtigen Stellen ausgelöst werden.

Die Neuentwicklung aus dem Hause RadarServices: Converged IT and OT Security

IT- und OT-Sicherheit muss ganzheitlich aufgestellt werden. RadarServices bietet Unternehmen alle Technologien für die Risikoerkennung, Ergebniskorrelation und Ergebnisdarstellung – für IT- und OT-Sicherheit einzeln als auch gemeinsam an. Im Rahmen von Managed Security Services werden auf Kundenwunsch auch die notwendigen Expertenleistungen angeboten.

Immer im Mittelpunkt: die zeitnahe Risikoerkennung. Sie ist die Basis für die richtigen Gegenmaßnahmen.

Das Portfolio umfasst:

IT-Risikoerkennungsmodule

Security Information & Event Management (SIEM): Die Sammlung, Analyse und Korrelation von Logs aus verschiedensten Quellen resultieren in Alarmierungen bei Sicherheitsproblemen oder potenziellen Risiken.

Network-based Intrusion Detection (NIDS): Erkennung von gefährlicher Malware, Anomalien und anderen Risiken im Netzwerkverkehr auf Basis von signatur- und verhaltensbasierten Detection Engines.

Vulnerability Management and Assessment (VAS): kontinuierliche, interne und externe Schwachstellen-Scans mit umfassender Erkennung, Compliance Checks und Tests für eine komplette Abdeckung zu allen Schwachstellen.

Software Compliance (SOCO): Compliant Software pro Server / Server-Gruppe wird mit Hilfe von Policies und einer kontinuierlichen Analyse des aktuellen Status inklusive Software-Schwachstellen festgestellt.

Host-based Intrusion Detection System (HIDS): Analyse, Überwachung und Erkennung von Anomalien bei Hosts führen zu aktiven Reaktionen und sofortiger Alarmierung.

Advanced Threat Detection (Email & Web/ATD): Sandbox-Technologien der nächsten Generation werden für die Erkennung von “Advanced Malware“ in E-Mails und Web Downloads eingesetzt.

OT-Risikoerkennungsmodule

Industrial Network & Behaviour Analysis: Die Identifikation von Protokollen und Applikationen im Netzwerkverkehr, die Analyse der extrahierten Daten und die Visualisierung von Anomalien schafft Klarheit über die aktuelle Lage.

Industrial System Log Collection & Analysis: Die Alarmierung bei Sicherheitsproblemen oder potenziellen Risiken durch die Sammlung, Analyse und Korrelation von Logs aus verschiedenen Quellen im OT-Umfeld.

Selective Vulnerability Management & Assessment: Schwachstellen-Scans (Vulnerability Management and Assessment, VAS) werden in ausgewählten Bereichen und Umgebungen ausgeführt. Das Scanning verursacht keine Störungen bei der Verfügbarkeit oder Integrität von Daten.

Advanced Correlation Engine

Korrelation innerhalb eines Moduls und Cross-Korrelation von Informationen aus verschiedenen Modulen führen zu einer hochqualitativen Erkennung von Risiken und Sicherheitsproblemen und einem umfassenden Blick auf die Aktivitäten im Unternehmen.

Risk & Security Intelligence Team

Das Risk & Security Intelligence Team von RadarServices analysiert, konsolidiert und bewertet alle im Rahmen der automatisierten Risikoerkennung gesammelten Daten, um hochqualitative Risiko- und Sicherheitsinformationen zu erreichen. False positives und false negatives werden eliminiert.

Risk & Security Cockpit

Alle Risiko- und Sicherheitsinformationen werden zentral im Radar Risk & Security Cockpit präsentiert. Maßgeschneiderte und leicht verständliche Risikoberichte und Statistiken sind auf Knopfdruck verfügbar.

Besuchen Sie CSPi und RadarServices auf der Hannover Messe 2018: Halle 6 / Stand C16.

Spike Reply GmbH

Oskar-Jäger-Str. 173

50825 Köln

Telefon: +49 (221) 954466-0

Telefax: +49 (221) 954466-99

http://www.cspi.com/de

Telefon: +49 (221) 954466102

E-Mail: Manfred.Konietzko@cspi.com