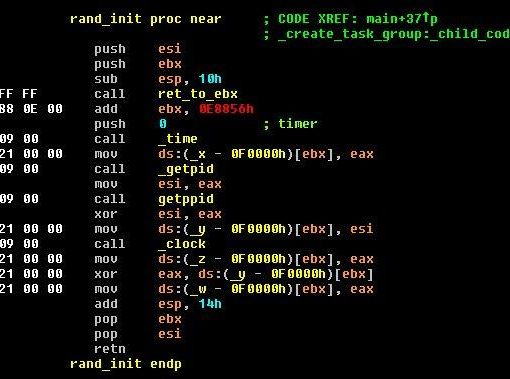

Aufbau einer TA473-Phishing-Kampagne

Die Sicherheitsforscher von Proofpoint konnten seit 2021 einen Anstieg von TA473-Phishing-Kampagnen beobachten. Dabei setzte die Gruppe auf opportunistische Exploits, um ihre Opfer anzugreifen. Dazu gehören sogenannte 1-Day-Sicherheitslücken wie die im Mai 2022 veröffentlichte Follina-Schwachstelle (CVE-2022-30190). In den meisten Fällen verwenden diese Angreifer jedoch eine Reihe von Phishing-Techniken.

Die folgenden Phishing-Taktiken wurden sowohl bei US-amerikanischen als auch bei europäischen Zielen sowie bei Kampagnen zum Diebstahl von Anmeldeinformationen, zur Verbreitung von Malware und zur Ausführung von Cross-Site Request Forgery beobachtet.

- TA473 versendet E-Mails von kompromittierten E-Mail-Adressen. Häufig stammen diese E-Mails von mit WordPress gehosteten Domains, die zum Zeitpunkt der Kompromittierung nicht gepatcht bzw. unsicher sind.

- TA473 fälscht das Absenderfeld der E-Mail, um sich als Benutzer der Zielorganisation auszugeben.

Oder TA473 fälscht das Absenderfeld der E-Mail, um sich als eine in der Weltpolitik gemeinhin bekannte Organisation auszugeben.

- TA473 nutzt eine unverdächtige URL entweder der Zielorganisation oder einer relevanten Partnerorganisation im Text der E-Mail.

- TA473 verlinkt sodann diese harmlose URL mit einer Infrastruktur, die von ihr kontrolliert oder kompromittiert wird, um eine Payload der ersten Stufe zu übermitteln oder auf eine Landing Page weiterzuleiten, mit deren Hilfe Anmeldeinformationen gesammelt werden.

- TA473 verwendet häufig strukturierte URL-Pfade, die einen Hash-Wert für die Zielperson, einen unverschlüsselten Verweis auf die Zielorganisation und in einigen Fällen verschlüsselte oder Klartextversionen der in der ursprünglichen E-Mail an die Zielpersonen verlinkten unverdächtigen URL enthalten.

Proofpoint

Zeppelinstr. 73

80333 München

Telefon: +49 (871) 78064258

http://www.proofpoint.com/de

AxiCom GmbH

E-Mail: damir.leovac@axicom.com

![]()